Cyberbezpieczeństwo w przemyśle 4.0

Nasza ostatnia wizyta w Centrum Badań i Rozwoju Nowoczesnych Technologii na konferencji o temacie „Cyberbezpieczeństwo w przemyśle 4.0” natchnęła nas, aby podzielić się zdobytą wiedzą w najnowszym artykule. Ciekawe prelekcje, praktyczne rozwiązania i interesujące rozmowy w kuluarach przemawiają za obecnością na tego typu wydarzeniach.

Malware - złośliwe oprogramowanie, które bez zgody i wiedzy użytkownika wykonuje na komputerze działania na korzyść osoby trzeciej. Częstym przypadkiem jest rozdawanie pendrive’ów jako „suweniry”, które podłączone do komputera zainfekują go, , bądź będą wysyłać chwytliwe reklamy w stylu „kup teraz”.

DoS/DDoS - atak, którego celem jest zablokowanie możliwości logowania użytkownika na stronę internetową poprzez jednoczesne logowanie na tę samą stronę się wielu użytkowników. Jest to prosty sposób na zajęcie całych wolnych zasobów. Wywoływany w ten sposób sztuczny ruch wzmacnia zainteresowanie użytkowników np. produktem dostępnym w sklepie internetowym.

Phishing – wysyłanie maila zmuszające do podjęcia określonego działania, mające na celu na przykład przejęcie haseł atakowanego użytkownika. W większości przypadków systemy antywirusowe mogą temu zapobiegać, jednak lepiej mieć świadomość tego typu zagrożenia i nie klikać w linki z nieznanych źródeł.

Ransomware - przejęcie i zaszyfrowanie danych użytkownika po to, aby w następnym kroku udostępnić te same dane użytkownikowi pod warunkiem wniesienia przez niego "okupu”. Może do tego dojść przez Malware.

Ataki ATP (Advanced Persistent Threats)- są to planowane ataki celowane w konkretne jednostki. To najczęściej długotrwałe ukryte działania, wykorzystujące wiele zasobów, w tym zaawansowane narzędzia i technologie do przełamania lub ominięcia systemów zabezpieczeń wybranego celu. Tego rodzaju działania są bardzo trudne do wykrycia, a zabezpieczenie przed nimi wiąże się z budową rozbudowanych, składających się z wielu warstw systemów obrony.

Przykładem takiego działania jest wysyłanie malware’a do już zanalizowanej osoby na niższym stanowisku. Posiadając takie konto haker przesyła spersonalizowaną wiadomość do kogoś z wyższymi uprawnieniami. Celem może być dojście do strategicznego klienta lub mocno chronionych danych

Eksperci uważają, że od 65% do 80% ataków na organizacje ma swoje źródło w niewiedzy pracowników o zagrożeniach w cyberprzestrzeni, czyli braku odpowiedniej bazy informacji czy regularnych, rzetelnych szkoleń.

Rozwiązaniem powyższych problemów będą strategie zarządzani bezpieczeństwem informacji, normami serii ISO 27001 (norma międzynarodowa standaryzująca systemy zarządzania bezpieczeństwem informacji), analizy ryzyka czy zabezpieczenia techniczne oraz audyty zabezpieczeń systemowych mające na celu uświadamianie pracowników o zagrożeniach w cyberprzestrzeni.

Audyty zabezpieczeń

Audyty zabezpieczeń są jedną z form wdrażania strategii zarządzania bezpieczeństwem danych. Audytor musi mieć wiedzę na temat audytowanego działu, posiadać zdolności wnikliwej analizy oraz umiejętność zadawania odpowiednich pytań.

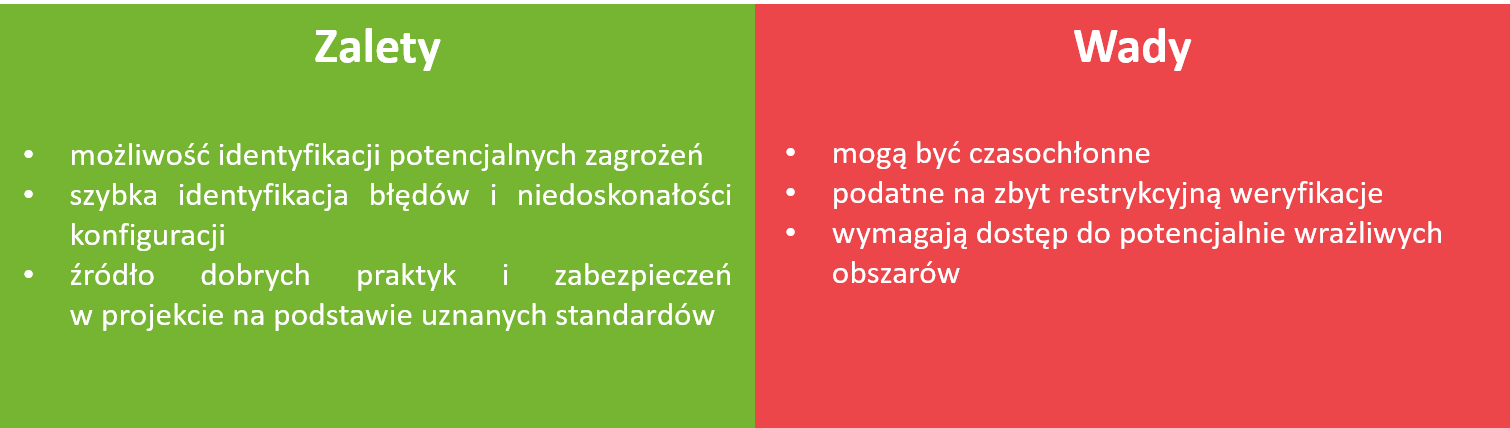

Poniżej pokazane są przykładowe wady i zalety prowadzenia audytów bezpieczeństwa w przedsiębiorstwie:

Profesal jako firma dostarczająca rozwiązania dla organizacji rozumie jak ważne dla nas i naszych klientów jest bezpieczeństwo danych. Między innymi dlatego jesteśmy złotym partnerem Microsoft a nasz system mySupport Cloud oparty jest na Platformie Microsoft Azure zapewniającej bezpieczeństwo.

Jeżeli chcesz się dowiedzieć, jak jeszcze dbamy o naszych klientów, opowiemy Ci o tym!